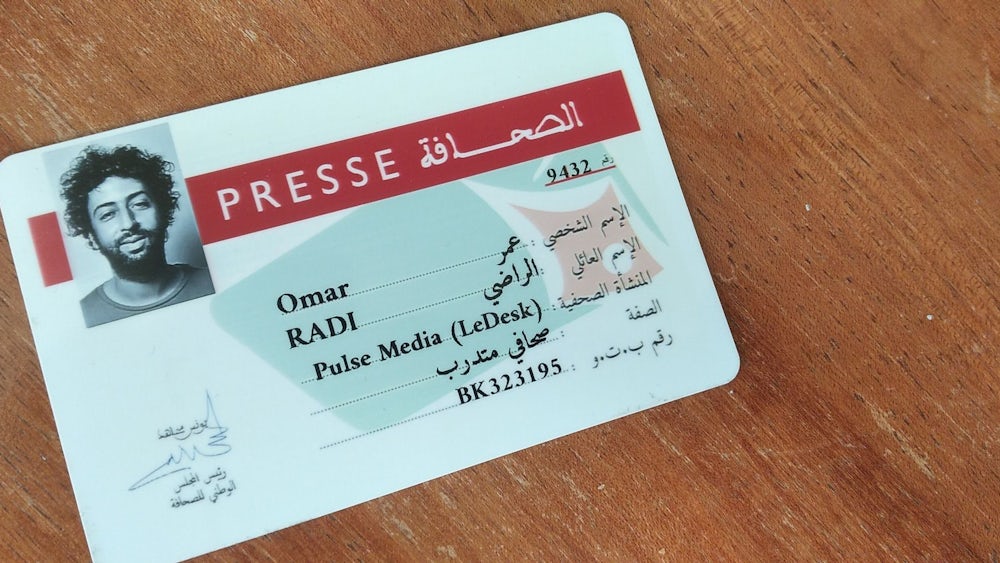

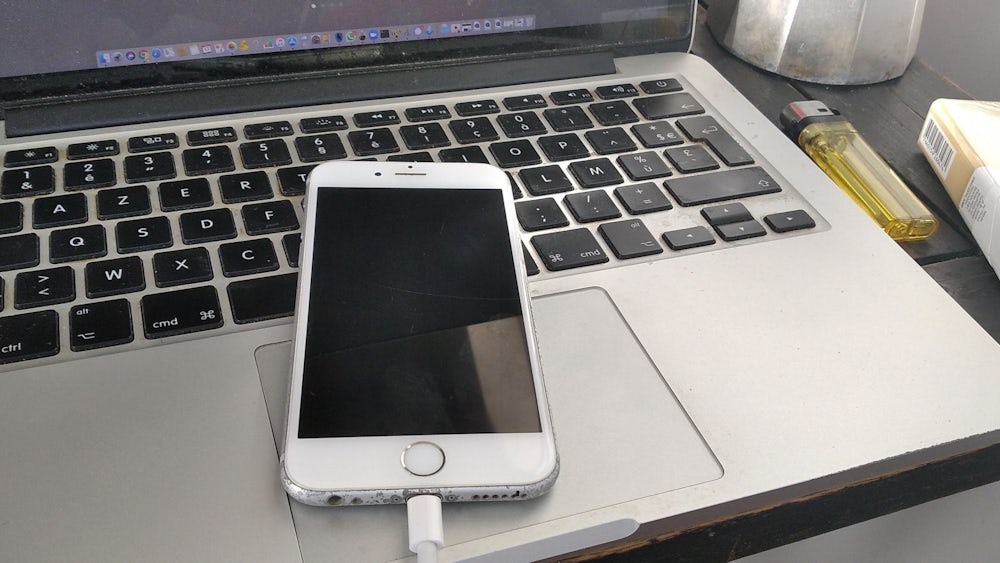

Es waren Dinge, die Omar Radi anderen eigentlich im Vertrauen erzählt hatte - doch jetzt waren sie plötzlich im Internet nachzulesen. Der Inhalt eines Gesprächs mit einem amerikanischen Wissenschaftler etwa, das er über die verschlüsselte Messenger-App Signal geführt hatte, war plötzlich frei zugänglich. Auch wer ihm wann Geld überwiesen hatte, stand auf einer Seite für Klatschnachrichten. Offenkundig las also jemand mit - auf Radis Telefon. Und das ist ein Problem, denn Omar Radi ist Journalist, ein preisgekrönter sogar. Wenn jemand seine Kommunikation mitlesen kann, heißt das auch: dass seine Quellen auffliegen und in Gefahr geraten könnten.

Vermutlich, und das macht es besonders problematisch, waren es marokkanische Behörden, die Omar Radi ins Visier genommen haben. Sie nutzten dabei offenbar eines der mächtigsten Spionage-Werkzeuge der Welt: IT-Experten von Amnesty International fanden bei einer forensischen Untersuchung von Omar Radis Smartphone nämlich Spuren der Software "Pegasus". Dies geht aus einem Bericht hervor, den die Süddeutsche Zeitung und andere Medienhäuser des Forbidden-Stories-Netzwerks, das sich dem Schutz von Journalisten weltweit verschrieben hat, vorab einsehen konnten.

Mal wieder wurde demnach ein Journalist mithilfe von Software ausspioniert, die eigentlich zur Jagd auf Verbrecher entwickelt wurde. Mal wieder stammt sie wohl von einem Unternehmen, das schon früher in der Kritik stand, beim Ausspionieren von Journalisten behilflich zu sein.

Das Unternehmen, von dem die Rede ist, heißt NSO Group - der Name setzt sich aus den Anfangsbuchstaben der Vornamen der drei Firmengründer zusammen. NSO wurde 2010 in Israel gegründet und hat sein Hauptquartier in Herzliya nahe Tel Aviv. Die Spionagesoftware "Pegasus" ist das wohl berühmteste Produkt des Unternehmens. Sie gibt ihren Nutzern aus der Ferne nahezu komplette Kontrolle über das Smartphone ihrer Zielperson. Pegasus kann unbemerkt die gesamte Kommunikation überwachen: SMS, E-Mails, Facebook-Nachrichten. Das Telefon wird zur Wanze. Auf Omar Radi und sein ausspioniertes Handy angesprochen, erklärte NSO, man sei "zutiefst beunruhigt", könne aber weder bestätigen noch bestreiten, dass marokkanische Behörden überhaupt Kunden sind.

Offiziell wird die NSO-Software zur Jagd auf Verbrecher und Terroristen eingesetzt. "Unsere Technologie hat dabei geholfen, Tausende Leben zu retten," behauptet NSO. Ob das stimmt, ist kaum zu überprüfen. Unbestätigten Berichten zufolge soll jedenfalls mithilfe der NSO-Software unter anderem das Umfeld des Journalisten Jamal Khashoggi ausgespäht worden sein, der später im saudischen Konsulat in Istanbul ermordet wurde. NSO erklärte dazu auf SZ-Anfrage in einem allgemein gehaltenen Statement, dass die Software "ausschließlich zur Bekämpfung von Kriminalität und Terror" verwendet werden dürfe.

Zu den Kunden von NSO sollen auch die autoritären Regime in Bahrain und den Vereinten Arabischen Emiraten zählen - und eben Marokko, die Heimat des 33 Jahre alten Journalisten Omar Radi. Eine entsprechende Anfrage an die marokkanische Regierung blieb bis Sonntag unbeantwortet.

Dass Omar Radi den Behörden auf die Nerven gehen kann, ahnt jeder, der - wie die Süddeutsche Zeitung im Jahr 2016 - mit ihm zusammengearbeitet hat. Selbst nach einem langen Arbeitstag hält ihn nicht einmal die Aussicht auf die erste vernünftige Mahlzeit in einer Gaststätte, wenn sein Handy vibriert und ihm ein Informant die Nachricht schickt, dass verhaftete Aktivisten gleich zu einer nahen Polizeistation gebracht werden. Radi lässt das Essen stehen und eilt los. Er will alles mit eigenen Augen sehen - in der steten Furcht, die Behörden könnten etwas vertuschen.

Als 2011 der Ruf nach mehr Freiheit durch die arabische Welt hallte, engagierte sich Radi in der "Bewegung des 20. Februar", die in Marokko Reformen und mehr Demokratie forderte. Später arbeitete er für nationale und internationale Medien wie Le Monde, die BBC oder Al-Jazeera. Die Themen, die er als Journalist aufgreift, sind für die Staatsführung oft unangenehm: Landraub, Korruption sowie die undurchsichtigen Verknüpfungen zwischen dem marokkanischen Königshof und der Wirtschaft. Erst im Dezember 2019 wurde Omar Radi verhaftet, weil er in einem Tweet die Unabhängigkeit eines Richters angezweifelt hatte. Der Journalist verbrachte eine Woche in Einzelhaft und wurde zu vier Monaten Haft verurteilt - ein Urteil, das er derzeit anficht.

Für den nun entdeckten Angriff auf Omar Radis Handy wurde Amnesty International zufolge eine Technik genutzt, die noch perfider ist als die bereits bekannte. Jene Angriffe, die bislang NSO-Technologie zugeschrieben wurden, erfolgten nämlich über manipulierte Nachrichten via SMS oder Whatsapp. Wer ausspioniert werden sollte, bekam einen Link oder eine Datei geschickt. Klickte man darauf, infizierte sich das Smartphone mit der Spähsoftware. Bei dem Angriff auf Omar Radi brauchte es gar keine per SMS versendeten Links oder Ähnliches. Denn die Hacker - vermutlich marokkanische Behörden - griffen direkt aus dem Mobilfunknetz an, in das sie sich offenbar eingeklinkt hatten.

Netzwerk-Injektion nennen das die IT-Experten von Amnesty International. "Die Opfer können sie praktisch nicht bemerken", sagt der Amnesty-Sicherheitsexperte Claudio Guarnieri. Der Angriff kann auf zwei Wegen stattgefunden haben: Entweder die Hacker griffen direkt über das Mobilfunknetz an, als Radi das Handy nutzte - das wäre ein weiteres Indiz für eine staatliche Aktion. Schließlich geht das am einfachsten über die Telekommunikationsbehörde oder den Netzbetreiber - und der ist im Fall von Omar Radi teils in Staatsbesitz.

Die andere Möglichkeit: Die Angreifer nutzten sogenannte IMSI-Catcher. Diese Hightech-Kisten werden in der Nähe des Opfers aufgestellt. "Die könnten zum Beispiel in Autos stehen, die vor dem Haus der Zielperson geparkt sind", sagt Guarnieri. Handys halten die Geräte für einen harmlosen Mobilfunkmast und verbinden sich mit ihnen. Dann können die Hacker den Datenverkehr des Handys manipulieren und so umleiten, dass es eine von ihnen präparierte Webseite ansteuert. Die infiziert das Handy mit der Spionagesoftware, während das Opfer denkt, es surfe ganz normal im Netz.

Die IT-Fachleute von Amnesty International fanden digitale Spuren eines Angriffs auf Omar Radis Handy. Sie deuten darauf hin, dass die Angreifer ihn unbemerkt auf eine Webseite leiteten, die zuvor für andere Angriffe mit NSO-Technik benutzt worden sein soll. Ein weiterer Angriff auf Radis Handy ging von einer anderen Webseiten-URL aus. Amnesty schließt daraus, dass die Angreifer die Infrastruktur ihrer Angriffe geändert haben, nachdem die Menschenrechtsorganisation darüber berichtet hatte. Auch der IT-Sicherheitsexperte Bill Marczak vom kanadischen Forschungszentrum Citizen Lab hält die Ähnlichkeiten zwischen dem Angriff auf Radi und früheren mutmaßlichen Angriffen mit NSO-Software für "sehr überzeugend".

Das Citizen Lab hatte in einer früheren Untersuchung festgestellt, dass NSO-Software in mindestens 45 Ländern im Einsatz sei, darunter Marokko. Amnesty International berichtete im Oktober 2019 von einem Spähangriff auf den marokkanischen Kolumnisten Maati Monjib. Amnesty vermutet, dass hinter dem aktuellen Angriff auf Omar Radi die gleichen Behörden stecken, die schon Monjib ausspioniert haben. In beiden Fällen soll NSO-Software verwendet worden sein.

Absurderweise hatte sich NSO erst im September 2019 vollmundig "Menschenrechtsregeln" auferlegt: Privatsphäre und Meinungsfreiheit von Menschen, die nichts mit schweren Verbrechen oder Terrorismus zu tun haben, dürften durch den Einsatz von NSO-Technik nicht eingeschränkt werden. Demnach hätte auch der Journalist Omar Radi nicht ausspioniert werden dürfen. Der letzte Amnesty bekannte Angriff auf ihn fand aber im Januar dieses Jahres statt und damit mehrere Monate nach dem Versprechen von NSO. Das Unternehmen erklärte dazu auf Anfrage, die Vorwürfe zu prüfen und gegebenenfalls eine Untersuchung einzuleiten. Bei Missbrauch der Software sei NSO in der Lage, Kunden für die weitere Nutzung zu sperren.

Wenn man in diesen Tagen mit Omar Radi am Telefon über all diese Dinge spricht und dabei aus Vorsicht versucht, trotz verschlüsselter Kommunikation einige Punkte im Vagen zu lassen, ist er es, der sie irgendwann einfach ausspricht. Er wechsele zwar inzwischen aus Vorsicht häufiger das Handy, sagt er, erledige manche Dinge nicht mehr telefonisch, um seine Quellen zu schützen. Dann schiebt er einen Gruß an potenzielle Lauscher hinterher: "Fuck them!"