Hans-Peter Blug hat in den vergangenen Wochen weniger Schlaf bekommen als zuvor. Seit Januar ist er für die IT von 16 Krankenhäusern und Altenheimen im Südwesten der Republik zuständig. Die ersten Monate seiner neuen Aufgabe verbrachte Blug damit, sich einen Überblick über die IT-Systeme zu verschaffen. Sein Ziel: eine sinnvolle IT-Architektur für das gesamte Netzwerk aufbauen - alle Einrichtungen des Verbunds sind darüber verbunden. Dann, vor rund drei Wochen kam der Anruf, um 6.20 Uhr an einem Sonntag.

Am anderen Ende der Leitung war eine Kollegin aus dem IT-Bereitschaftsdienst in Saarlouis. Eine Küchenmitarbeiterin hatte sich wie gewöhnlich im PC einloggen wollen, das funktionierte nicht. Der IT-Kollegin fiel sofort auf, dass etwas ganz und gar nicht stimmte und wählte Blugs Nummer. Die Krankenhaus-Trägergesellschaft war zu einem der ersten deutschen Opfer einer neuen Erpressersoftware mit dem Namen "Sodinokibi" geworden.

Eine Schadsoftware hat die IT-Infrastruktur der DRK Trägergesellschaft Süd-West erwischt. Ärzte in 13 Krankenhäusern mussten auf Papier und Stift ausweichen, um Patienten aufzunehmen.

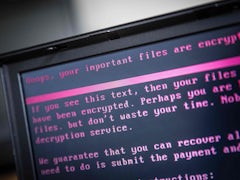

Die Software heißt nach der Datei "sodinokibi.exe", die sich in ihrem Code verbirgt. In anderen Kontexten wird sie auch "REvil" oder einfach "Sodin" genannt. Wie andere Erpressersoftware (englisch: Ransomware) verschlüsselt auch Sodinokibi Dateien auf Netzwerken, zu denen sich Angreifer zuvor Zugang verschafft haben. Am häufigsten beginnen Ransomware-Attacken über Phishing-Mails, also Nachrichten mit verstecktem Schadcode, die sich als wichtige Botschaften von Kunden oder Geschäftspartnern tarnen. Ein falscher Klick, und die Angreifer sind im System.

Zwei Milliarden Dollar "Umsatz" in 18 Monaten

Sodinokibi ist jung. Zum ersten Mal erwähnt wird die Software in einem Blog der IT-Sicherheitsforscher von Cisco Talos Ende April 2019. Seitdem hat sie einen steilen Aufstieg hinter sich und gilt heute als eine der häufigsten Ransomwares. Das liegt auch daran, dass die Macher einer ähnlichen Software seit zwei Monaten im Ruhestand sind. Anfang Juni setzten die unbekannten Erfinder der Gand.Crab-Ransomware einen in der Szene viel beachteten Post im Darknet ab. Darin bedanken sie sich bei ihren Mitstreitern für ein erfolgreiches Jahr und kündigen ihren Ruhestand an.

Gand.Crab war erst seit Januar 2018 aktiv gewesen. Seitdem wollen die Kriminellen mit der Operation rund zwei Milliarden Dollar Umsatz gemacht haben. Sie persönlich hätten rund 150 Millionen Dollar eingestrichen. Nachprüfen lassen sich die Behauptungen kaum, gänzlich unrealistisch scheinen sie aber nicht. Gand.Crab verfolgte ein innovatives Geschäftsmodell: Erpressersoftware als Dienstleistung (RaaS). Die Arbeitsteilung in der Cyber-Unterwelt: Die eigentlichen Macher programmieren den Schadcode, halten ihn aktuell, zudem stellen sie ein Abrechnungssystem im Darknet zur Verfügung. Wenn die Opfer mit Bitcoin oder der alternativen Kryptowährung Dash bezahlt haben, bekommen sie eine Software zur Entschlüsselung ihrer Daten. Für die Verteilung der Software per Phishing-Mails oder infizierten Webseiten sind andere Kriminelle zuständig. Auch bei Sodinokibi kommt dieses RaaS-Modell zum Einsatz.

"Um bei Gand.Crab dabei zu sein, mussten Sie nicht freundlich sein", sagt Christoph Fischer von BFK, einer bekannten deutschen IT-Beratung. "Sie mussten aber garantieren, dass die Opfer ihre Dateien wiederbekommen. Was die Macher wollten, war Professionalität." Alles andere wäre schlecht fürs Geschäft. Die Professionalität der Cybererpresser zeigt auch ein weiteres Detail: die Lösegeldforderungen der Erpresser sind meist ziemlich realistisch - immer so viel, dass es weh tut, nie so viel, dass es die Firma ruiniert. Fischer vermutet, dass die Hacker dafür entweder den Bundesanzeiger bemühen, oder sich im bereits infiltrierten Netzwerk nach Anhaltspunkten umsehen, was sie verlangen können.

Wenn Fischer über die Ransomware-Unternehmer spricht, klingt beinahe so etwas wie Respekt durch. Fischer ist einer der bekanntesten Gegenspieler der Kriminellen. Seine Firma betreut Banken, DAX-Unternehmen, Regierungen, 2015 war er an der Aufarbeitung des Hackerangriffs auf den deutschen Bundestag beteiligt.

Ransomware als Dienstleistung boomt

Seit gut viereinhalb Jahren wächst das Ransomware-Problem. Grund für die Entwicklung der Erpressersoftware war laut Fischer vor allem ein Erfolg der IT-Sicherheit an anderer Stelle: Banken wurden besser darin, Angriffe mit klassischen Banking-Trojanern abzuwehren. Mit der Taktik verdienten Cyberkriminelle immer weniger Geld - etwas Neues musste her.

Die erste Welle der virtuellen Erpresser fiel über Privatanwender her. Zwei Jahre lang fanden sich immer wieder arglose Bürger vor einem verschlüsselten PC wieder. Auf dem Bildschirm ihrer Rechner prangte eine Botschaft: "Geld oder Daten". Um wieder Zugriff auf Dateien zu bekommen, sollten die Opfer Bitcoin im Gegenwert von meist unter 1000 Dollar auf die Adresse der Täter überweisen. Da die meisten keine Ahnung hatten, wo sie Bitcoin herbekommen, hängten die Täter oft noch eine Anleitung für den Bitcoin-Kauf an.

Irgendwann kam eine der Ransomware-Banden auf die Idee, Firmen anstelle von Privatleuten zu attackieren, ein Plan, so genial wie einfach. Denn wenn Privatanwender nicht mehr an ihre Daten kommen, ist das ärgerlich, oft traurig - doch nicht überlebensnotwendig. Die Wahrscheinlichkeit, dass sie viel Geld zahlen, um etwa Urlaubsfotos zu retten, war nicht besonders hoch. Wenn es den Angreifern jedoch gelingt, wichtige Daten von Unternehmen zu verschlüsseln, ist eine Lösegeldzahlung in vielen Fällen die rationalste Entscheidung.

Der IT-Sicherheitsdienstleister Datto hat eine Umfrage bei IT-Dienstleistern für kleine und mittlere Unternehmen (KMU) gemacht. Demnach liegt das durchschnittlich verlangte Lösegeld bei rund 2300 Euro. Die Wiederherstellung der Daten und das Aufräumen nach einem Angriff kostet mehr als 10 mal so viel, wenn überhaupt ein geeignetes Back-up vorhanden ist. Für viele KMU sei besonders die Ausfallzeit danach teils geschäftsbedrohend.

Die Behörden raten davon ab, Lösegeldforderungen zu erfüllen

Behörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI) weisen immer wieder darauf hin, dass eine Zahlung keine Garantie ist. IT-Sicherheits-Profi Fischer bestätigt das. Unerfahrene Kriminelle können technische Fehler machen, die eine Entschlüsselung unmöglich machen - oder die Opfer sind ihnen nach der Zahlung schlicht egal. Pech hat derzeit etwa, wer von einer Software namens GermanWiper getroffen wird. Die verschlüsselt die Daten nicht, sondern überschreibt sie komplett. Das erfahren die Opfer aber erst nach der Zahlung.

Strafverfolger sind oft machtlos gegen die häufig aus Osteuropa operierenden Kriminellen. Das BSI hilft betroffenen Unternehmen bei der Aufarbeitung von Vorfällen - wenn sie eine bestimmte Größe überschreiten. Die betroffenen Krankenhäuser im Südwesten liegen eigentlich unter dem Schwellenwert von 30 000 Patienten pro Jahr. Das BSI half dennoch auf Anfrage des Landeskriminalamts. Kleinere Unternehmen sollten sich an die Polizei wenden und eine IT-Sicherheitsfirma einschalten.

Eine Anlaufstelle ist auch die von Europol betriebene Internetseite NoMoreRansom.org. Einer Sprecherin von Europol zufolge haben mittlerweile über drei Millionen Menschen die Seite besucht. Dort gibt es neben Präventionshinweisen auch Entschlüsselungssoftware für einige im Netz kursierende Ransomwares. Die hilft allerdings eher selten, denn die Kriminellen passen ihre Taktik schnell an. Sobald eine Entschlüsselungsmethode für ein Angriffswerkzeug existiert, wird eine neue Version davon programmiert und verteilt.

Die Krankenhäuser im Saarland und in Rheinland-Pfalz haben kein Lösegeld gezahlt. Dass nicht noch mehr Schaden angerichtet wurde, ist laut IT-Leiter Blug nur einem Zufall zu verdanken. Weil die IT-Infrastruktur ohnehin neu geordnet werden sollte, waren neue Server und Rechner bereits besorgt, sie konnten also schnell ersetzt werden. Dennoch sind auch drei Wochen später die Aufräumarbeiten noch nicht abgeschlossen. Ebenfalls immer noch unklar ist, wie die Kriminellen in das Netzwerk des Krankenhausverbunds kamen. Das BSI sucht zusammen mit Experten des LKA nach der Schwachstelle. Und ein Restrisiko bleibt: Es ist nicht ausgeschlossen, dass die Kriminellen bereits weit vor dem Ausbruch der Ransomware-Infektion im Netzwerk waren. Dann allerdings wäre auch das Back-up möglicherweise bereits infiziert.