Da stand plötzlich dieser Begriff: "s1ms". Und zwar genau an der Stelle im Programmcode, die dafür da ist, SMS-Nachrichten auszuforschen. Der Begriff könnte für "simsen" stehen, das "i" wäre in der Hackersprache szenetypisch durch eine "1" ersetzt worden. "Simsen" ist nur in Deutschland für das Schreiben von SMS gebräuchlich. Dieses Wort in dem Programmiercode deutet auf deutschsprachige Urheber hin, so das Urteil zweier Sicherheitsforscher. Sie haben 28 mächtige Überwachungsprogramme analysiert - und neben dem Begriff "s1ms" weitere Hinweise gefunden, dass die digitalen Werkzeuge von einem Münchner Hersteller stammen könnten, der bereits in der Kritik steht: von Finfisher.

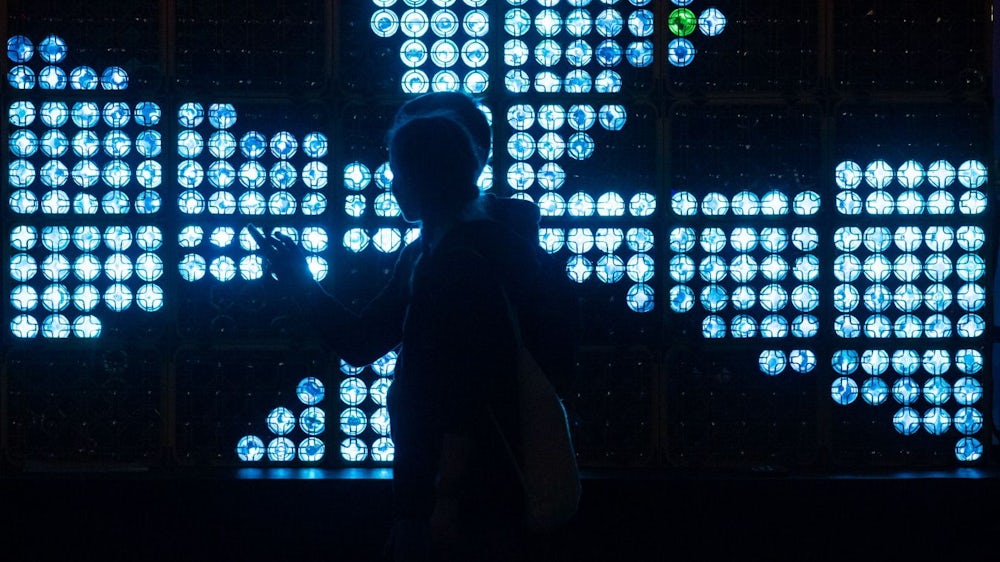

Monatelang haben die Sicherheitsforscher Linus Neumann und Thorsten Schröder Schadsoftware wie "Adalet", "Pyaw App" oder "Jhanuk" analysiert, die Namen tauchen im Programmcode auf. Die beiden Experten vom Chaos Computer Club (CCC) waren auf der Suche nach potenziellen Beweisen, dass die Programme von Finfisher entwickelt wurden. Die Firma ist einer der bekanntesten deutschen Hersteller von Spionagesoftware. Wer solche Programme auf die Smartphones seiner Opfer einschleust, kann Telefonate abhören, Chat-Nachrichten mitlesen und Fotos oder andere gespeicherte Dateien sehen. All die intimen Dinge liegen den digitalen Überwachern dann offen. Sie können live zuschauen.

Hier erreichen Sie das Investigativ-Team der Süddeutschen Zeitung.

Alle 28 getesteten Anwendungen weisen laut der Analyse von Neumann und Schröder so große technische Übereinstimmungen auf, "dass diese demselben Hersteller zugeordnet werden können." Das steht in ihrem Gutachten, das die Süddeutsche Zeitung vorab einsehen konnte. "Es bettet sich ein in eine Entwicklungslinie, die an mehreren Stellen Finfisher eindeutig zuzuordnen ist", sagt Schröder. Man könne eine Art Evolution der Finspy-Software über die Jahre beobachten. "Das macht es schwer vorstellbar, dass hier unterschiedliche Teams am Werk waren."

Finspy ist der Name unter dem Finfisher seine Software vermarktet. Finfisher erklärt auf seiner Website, ausschließlich mit "Strafverfolgungsbehörden und Geheimdiensten zusammenzuarbeiten". Man wolle helfen, organisiertes Verbrechen und Terrorismus zu bekämpfen. Die Sicherheitsforscher vermuten aufgrund ihrer technischen Indizien, dass die 28 Anwendungen Teil der Finspy-Produkte seien.

Wer hinter solchen Anwendungen steckt, ist oft nur extrem kompliziert zu beweisen. Die sogenannte Attribution - die Zurückverfolgung eines digitalen Einbruchs zum Täter - zählt zu den schwierigsten Disziplinen in der IT-Sicherheitsforschung. Unternehmen, die Spionagesoftware entwickeln, schreiben ihre Programme oft so, dass die wahre Urheberschaft verschleiert wird. Weder die Hersteller noch die Käufer solcher Software haben ein Interesse daran, dass ihre Arbeit öffentlich nachvollziehbar wird - vor allem wenn ihre Programme in repressiven Ländern gegen Dissidenten eingesetzt würden.

Strafanzeige wegen Spionage in der Türkei

Gegen Finfisher ermittelt die Staatsanwaltschaft München I, nachdem 2017 in der Türkei gegen Oppositionelle eine Spähsoftware eingesetzt wurde, bei der es sich "mit an Sicherheit grenzender Wahrscheinlichkeit" um Finspy handeln solle. So schreiben es mehrere Bürgerrechtsorganisationen in ihrer Anzeige, die sie wegen dem Vorgang in der Türkei erstattet haben. Schadsoftware unterliegt in Deutschland Exportlizenzen, deren Regeln 2014 verschärft wurden. Es ist bisher nicht klar, unter welchen Bedingungen und durch wen die in der Türkei eingesetzte Software dorthin gekommen sein könnte. Zu den Anschuldigungen und den neuen Untersuchungsergebnissen der Sicherheitsforscher hat sich das Unternehmen Finfisher auf Anfrage nicht geäußert.

Menschenrechtsorganisation wie Bahrain Watch beschuldigen Finfisher, die von ihnen entwickelte Spähsoftware sei zur Überwachung regierungskritischer Anwälte und Aktivisten eingesetzt worden.

Die ältesten von den CCC-Hackern Schröder und Neumann getesteten Anwendungen stammen aus den Jahren 2012, andere sollen erst im Jahr 2018 fertig gestellt worden sein. Ihre Ergebnisse präsentieren sie an diesem Sonntag auf dem Hackerkongress des CCC in Leipzig. "Wenn der Verdacht besteht, dass solche Spionage-Tools gegen demokratische Kräfte eingesetzt werden, dann ist es unsere Pflicht, dem nachzugehen", sagt Neumann.

Der Chaos Computer Club wird im Rahmen des Kongresses auch den Code aller getesteten Anwendungen im Netz veröffentlichen. Ein Teil davon war der breiten Öffentlichkeit bisher nicht zugänglich, sondern nur zahlenden Kunden der Plattform Virustotal für Antivirus-Fachleute. Schröder und Neumann veröffentlichen auch die für eine Analyse der Programme notwendigen Werkzeuge, die sie weiterentwickelt haben. Sie hoffen, dass die globale Hacker-Gemeinschaft die Anwendungen genauer unter die Lupe nimmt. Aufgrund des wissenschaftlichen Anspruch des Gutachtens wollen die Sicherheitsforscher ihre Ergebnisse nachvollziehbar machen.

Deutschsprachige Redewendungen im Code

In ihrer Untersuchung schlussfolgern die Hacker, dass alle getesteten Programme denselben Mechanismus benutzen, um die Schadsoftware auf den Geräten der Opfer so einzurichten, dass der Angreifer Daten ausspionieren kann. Die schädlichen Programmteile würden dabei stets auf dieselbe Weise an der selben Stelle innerhalb einer Datei versteckt werden. Außerdem würden alle getesteten Anwendungen dafür auf proprietären Code zurückgreifen, also auf Code, der nicht offen verfügbar ist, sondern von einem Hersteller entwickelt wurde, schreiben sie in ihrem Gutachten.

Ein weiteres Indiz von dem Schröder und Neumann berichten: Alle getesteten Programme würden dieselben versteckten Kanäle benutzen, um den Schadcode auf das Gerät der Opfer zu transportieren. Dass diese Mechanismen zufällig von zwei unterschiedlichen Herstellern verwendet würden, sei sehr unwahrscheinlich, schlussfolgern Neumann und Schröder. Es wäre für eine Entwickler von Spionagesoftware einfacher, ein neues Programm zu schreiben, als alle proprietären Komponenten selbst monatelang zu analysieren und so ein abgekupfertes Programm zu erstellen.