Ein Hacker-Angriff ist derzeit offenbar nur dann ein guter Angriff, wenn er mit zugehöriger Marketing-Kampagne daherkommt, also mit Twitter-Account, Hashtag und Webseite. Es ist eine Taktik, die seit Monaten öffentlich erprobt wird. Mehrere IT-Sicherheitsforscher, mit denen SZ.de gesprochen hat, glauben, dass sie Zeichen einer neuen Strategie russischer Hacker sein könnte: Propaganda statt Spionage.

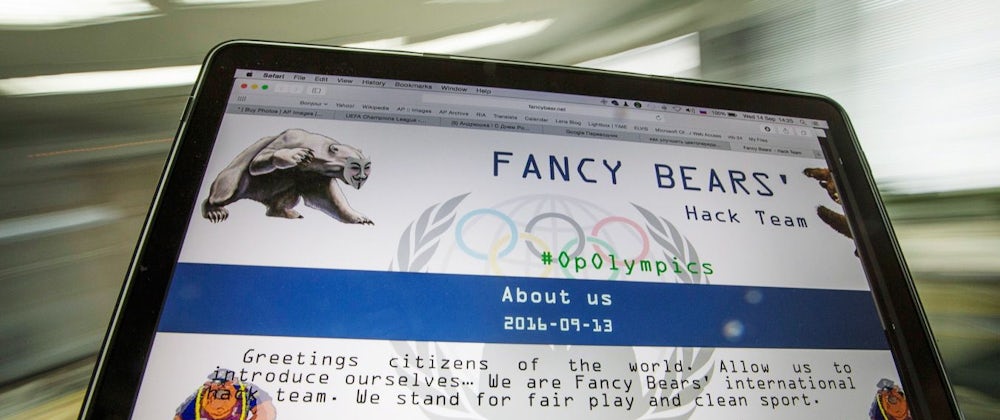

Kurz bevor die Dopingbekämpfer der Welt-Anti-Doping-Agentur Wada am Dienstag bestätigten, dass Hacker in interne Systeme eindringen und vertrauliche Unterlagen abgreifen konnten, twitterte ein Account schon erste Dokumente. "Grüße. Wir sind das #FancyBears Hack-Team", beginnt der Tweet. Mittlerweile sind knapp 30 Athleten betroffen.

Hacker der Gruppe "APT28"

Hinter dem Angriff sollen russische Hacker stecken, schreibt die Wada in einem Statement. Diese Information stamme von Ermittlungsbehörden. Der Name der Angreifer wird ebenfalls genannt: Tsar Team, auch bekannt als APT28 oder eben Fancy Bear. Auf ihrer Webseite schreiben die Hacker natürlich nicht, dass sie für den russischen Staat arbeiten. Sie inszenieren sich als Mitglieder des führungslosen Internet-Kollektivs Anonymous, die sich um Fair Play sorgen. Warum sie sich Fancy Bear nennen, wird nicht ausgeführt.

Die Hacker-Gruppe "Fancy Bear" stellt nun auch Informationen zu deutschen Schwimmern und Leichtathleten wie Robert Harting online. Es geht um eine Grauzone des Hochleistungssports.

John Hultquist von der IT-Sicherheitsfirma Fireeye analysiert die Gruppe seit mehreren Jahren. Es ist gut fürs Geschäft, über Elite-Hacker informiert zu sein. Anfang August habe Fireeye beobachten können, dass der russischen Läuferin Julia Stepanowa gezielt Phishing-Mails geschickt wurden. Solche Mails lenken ihre Empfänger zum Beispiel auf Webseiten, die die Angreifer kontrollieren. Gibt der so Geköderte dort persönliche Informationen wie ein Passwort ein, kann sich der Angreifer in das echte Nutzerkonto seines Opfers einloggen. Auch die Sportlerin - und später weitere Athleten - wurden auf diese Weise ausgetrickst, wie NBC News Ende August berichtete.

"Indizien für eine Steuerung durch staatliche Stellen in Russland"

Stepanowa deckte als Kronzeugin auf, dass Russlands Athleten jahrelang gedopt haben, unter Mithilfe von Staat und Geheimdienst. Hultquist erzählt in einem Telefongespräch, dass Fireeye die Angriffe durch die Analyse von Webseiten auf die russische Hackergruppe Fancy Bear zurückführen konnte. "Wir haben uns angeschaut, welche Seiten bei einem bestimmten Anbieter angemeldet wurden." Dieser sei schon länger bevorzugt von APT28-Hackern verwendet worden. Es kursiert eine Liste mit 500 Webseiten, die von den russischen Hackern kontrolliert werden. Vom CERT-Bund, der deutschlandweiten Stelle, die sich um Sicherheit der Computer-Systeme kümmert, heißt es dazu: "Die Liste enthält nicht ausschließlich Domains dieser Tätergruppe. Jedoch besteht ein nicht unerheblicher Anteil aus bekannten APT28."

Eine der Seiten war die Domain gmx-service.net. Vor der warnte Ende August die Initiative Wirtschaftsschutz, der auch Bundesnachrichtendienst und das Bundesamt für Verfassungsschutz angehören: "Bei APT28 bestehen Indizien für eine Steuerung durch staatliche Stellen in Russland." Hultquist zufolge habe Fireeye weitere Indizien finden können, die es wahrscheinlich erscheinen lassen, dass es sich bei den Angreifern um die APT28-Gruppe handelt. "Die Infrastruktur war übereinstimmend mit russischen Aktivitäten in der Vergangenheit." Der IT-Sicherheitsforscher weist einschränkend darauf hin, dass in dem Fall derzeit keine Schadsoftware gefunden wurde. Das wäre ein zusätzliches - und stärkeres - Indiz für Hintermänner aus Russland.

"Daher sind wir uns nicht komplett sicher" sagt Hultquist. Aber sein Team habe sich gefragt, welche weiteren Indizien es geben könnte, dass es sich bei den Angreifern um APT28 handelt. Eine Antwort: "APT28 erschafft fiktive Personen mit unstimmigen Überzeugungen, die Angriffe für sich beanspruchen." Solche fiktiven Personen treten mit eigenen Webseiten und öffentlichen Konten etwa bei Twitter auf. Ziel dieser Maskerade sei, zu verschleiern, wer die tatsächlichen Angreifer sind. Im Fall Fancy Bear tauchte das entsprechende Twitter-Konto erst am Montag auf, wurde also extra für die Veröffentlichung kreiert.

Auch hinter dem Hack der US-Demokraten steckt vermutlich eine fiktive Person

Nach dem Hack der US-Demokraten, bekannt unter dem Hashtag #DNCHack im Juni trat eine Person unter dem Decknamen Guccifer 2.0 auf. Diese behauptete aus Rumänien zu stammen und im Alleingang das Netzwerk des Führungsgremiums der Partei geknackt zu haben. Doch mehrere Analysen ergaben, dass die Aussagen des Angreifers widersprüchlich waren ( Details hier) und es sich vermutlich auch in diesem Fall um eine fiktive Person handelt.

Die Wada selbst äußert sich auf Nachfrage nicht, von welcher Sicherheitsbehörde sie informiert wurde. Auch die Frage, wie aussagekräftig die Beweise seien, bleibt unbeantwortet. Dick O'Brien von der Firma Symantec weist darauf hin, dass die Wada sich sehr sicher zu sein scheint: "Wenn Organisationen sich derart öffentlich äußern, haben sie üblicherweise überzeugende Beweise."

Auch Symantec verfolgt APT28 seit Jahren. "Bislang war die Gruppe mit klassischer Cyber-Spionage befasst. Ihre Ziele lagen eher im Bereich des Militärs. Sie sind leise vorgegangen", sagt O' Brien. Die Angriffe rund um Wada und DNC-Hack seien deutlich lauter. "Diese Angriffe sind ein Zeichen dafür, dass Fancy Bear die Strategie ändert. Es handelt sich mehr um Propaganda als um Spionage."

Der Wada-Hack dient den Interessen Russlands

Eugene Rumer, der sich im Thinktank Carnegie Endowment for International Peace mit Russlands Politik befasst, sagt im Telefongespräch, dass der Wada-Hack strategisch den Interessen Russlands diene: "Dadurch wird, in Russland und im Ausland, der Eindruck vermittelt, dass Russland unfair behandelt wird und es eine Doppelmoral gibt." Athleten aus Russland würden verbannt, wohingegen andere Sportler für vermeintlich gleiche Taten keine Probleme bekämen, so der Eindruck, der erzeugt werden soll.

Unter IT-Sicherheitsforschern verfestigt sich die von O'Brien geäußerte Sicht. So sagt der renommierte Sicherheitsforscher Dave Aitel im Wired-Magazin: "Sie (die russischen Hacker) haben erkannt, dass es keinen Vorteil hat, verdeckt zu arbeiten." John Bambenek von der IT-Sicherheitsfirma Fidelis - auch sie hat den Fancy-Bear-Angriff analysiert - schließt sich an: "Für Fancy Bear ist es Teil des Einsatzes, öffentlichkeitswirksam zu sein. Sie haben gemerkt, dass es offenbar keine juristische Gefahr gibt."

Zu den skeptischeren Personen gehört Jeffrey Carr von der Firma Taia Global. Zwar haben Sprachanalysen seiner Firma ergeben, dass ein russischsprachiger Hacker hinter dem DNC-Angriff steckt: "Aber es gibt schlicht keine Möglichkeit, anhand einer forensischen Analyse festzulegen, ob es sich um eine kriminelle Gruppe handelt oder um Hacker im Staatsauftrag."

Das Weiße Haus ist übrigens einem Bericht von Buzzfeed zufolge derzeit nicht bereit, Russland öffentlich zu beschuldigen. Russlands Präsident Wladimir Putin streitet ohnehin alles ab.