Die Angreifer sind lautlos und unsichtbar. Sie kommen nicht durch die Luft, sondern durch Glasfaserkabel oder verborgen in Speicherchips. Die Waffen des 21. Jahrhunderts sind Würmer, Viren und Trojaner, eingesetzt auf dem Schlachtfeld des Cyberspace.

Und das Militär mit seinen milliardenteuren Waffensystemen muss sich einstellen auf eine neue Art der Kriegführung, für die Panzer und Jagdbomber nur bedingt taugen. Attacken gibt es jeden Tag - auf Computersysteme von Regierungen oder Geheimdaten von Rüstungskonzernen: Jüngst versuchten Hacker, die Netze von Lockheed Martin zu knacken, dem Hersteller der wichtigsten US-Kampfjets. Aber bisher haben es fast alle Eindringlinge nur auf Informationen abgesehen, ihr Geschäft ist eines der ältesten der Welt: Spionage - nur eben mit den Mitteln des Computerzeitalters.

Spätestens seit im Juni 2010 der Computerwurm Stuxnet entlarvt wurde, ist klar: Digitale Bomben sind nicht länger Science Fiction. Der Virus, offenbar gegen Irans Urananreicherung gerichtet, enthielt einen Code, der die Steuerungstechnik großer Anlagen sabotieren kann, wie sie weltweit im Einsatz ist.

Der Schaden in den unterirdischen Hallen von Natans war überschaubar. Doch was, wenn eine digitale Waffe eine Raffinerie in die Luft jagt, die Stromversorgung einer Metropole kappt oder wie eine Seeblockade den Handel lahmlegt?

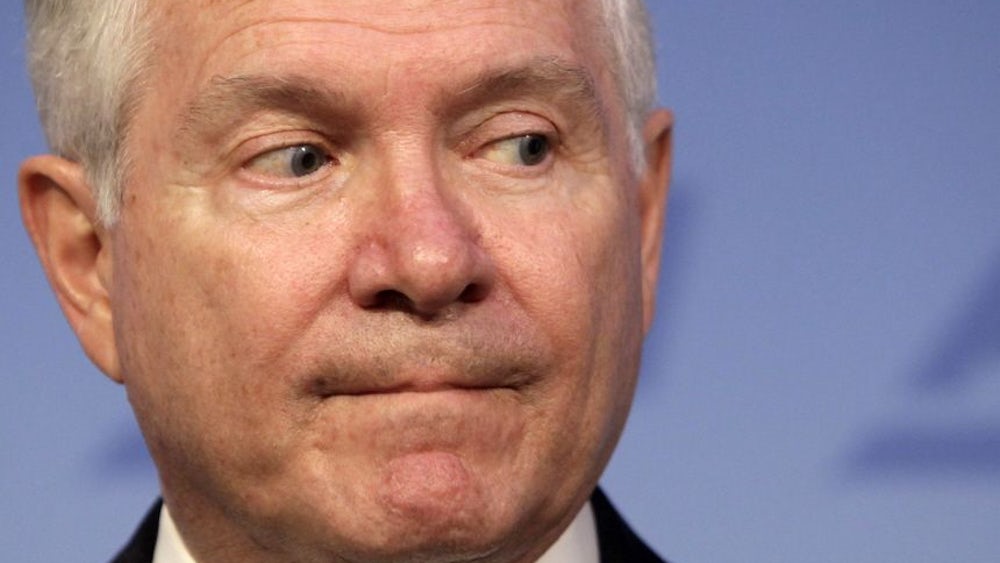

US-Verteidigungsminister Robert Gates stellte am Wochenende klar, dass sich Amerika vorbehält, künftig Vergeltung für Cyber-Attacken zu üben, die von ihrer Wirkung her einem Angriff mit konventionellen Waffen gleichkommen - entweder mit eigenen Cyber-Waffen oder mit kruder, altmodischer Militärgewalt.

Er nahm damit den Kern der Cyber-Verteidigungsstrategie vorweg, die das Pentagon bald veröffentlichen wird. Auch viele Juristen diskutieren, wie das ius ad bellum - das Recht zum Krieg - in die digitale Ära passt, und wie das ius in bello - das humanitäre Völkerrecht - angepasst werden muss.

Das Ziel der Amerikaner ist klar: Angreifer sollen abgeschreckt werden. Das Pentagon geht davon aus, dass Cyber-Attacken vom Kaliber Stuxnet nur mit dem Zutun einzelner Staaten geschehen können, weil derart zerstörerische Viren eben doch nicht so einfach zu programmieren sind und Insider-Wissen über das Ziel voraussetzen, wie nur Geheimdienste es beschaffen können.

"Strategische Uneindeutigkeit"

Doch da gehen die Probleme los: Lässt sich der Urheber einer Cyber-Attacke dingfest machen? Experten glauben nicht, dass eine zweifelsfreie Rückverfolgung möglich ist. Und wann muss sich eine Regierung einen Angriff, der von ihrem Gebiet aus, aber vielleicht ohne ihre Billigung geschehen ist, zurechnen lassen?

Darüber schwieg Gates, und es ist kaum zu erwarten, dass die Cyber-Strategie des Pentagon im Detail Antworten geben wird. Den Gegner bewusst im Unklaren zu lassen - das ist Absicht. "Strategische Uneindeutigkeit" nannten die Abschreckungstheoretiker das, als noch darüber philosophiert wurde, wie viele Atomsprengköpfe es brauche, um das Gleichgewicht des Schreckens stabil zu halten. Doch all ihr Denken basierte auf einem Grundsatz: Abschreckung ist eine Frage der Glaubwürdigkeit.

Der Gegner muss überzeugt sein, dass er bei einer Attacke mit einer verheerenden Reaktion zu rechnen hat. Das aber setzt voraus, dass er fürchten muss, erwischt zu werden. Und ob der Feind im Cyber-Krieg überhaupt identifizierbar ist, weiß niemand.