Er ist drin und verhält sich still. Wer "er" ist, woher er kommt und was er vorhat, wissen die Probanden nicht. Was sie aber an diesem Tag im neuen Cyber Simulation Center der Elektroniksystem- und Logistik GmbH (ESG) in Fürstenfeldbruck noch zu leisten haben, wird mehr sein als nur ein Training. Sie werden lernen, wie sie in einem ganz normalen Netzwerk von vielen Firmencomputern jene Anomalie herausfiltern können, hinter der ein Verbrecher steckt.

Jährlich soll der finanzielle Schaden durch Datenklau und Manipulation bei 445 Milliarden Dollar liegen. Viel schwerer wiegt aber laut dem Branchenverband Bitkom der Schaden für das Firmen-Image, wenn herauskommt, dass ein Unternehmen gehackt worden ist.

Bei der ESG GmbH, die sich schon länger mit der Sicherheit in der Informationstechnologie beschäftigt, wird seit zweieinhalb Jahren eine Mannschaft aufgebaut, die Fachleute für Netzwerke darauf vorbereiten soll, dass sie ungebetene Gäste in ihren Netzwerken erst einmal herausfiltern, deren Treiben feststellen und sie dann entsprechend behandeln können. "Es geht darum, Angriffe zu erkennen und sie zu bekämpfen", sagt Ralf Kaschow, 52, der Leiter der Cyber-Simulationstrainingseinheit bei ESG. Und das so wirklichkeitsgetreu wie möglich. "Da werden sogar Firmennetzwerke der Kunden simuliert, damit die Mitarbeiter eine möglichst realistische Erfahrung haben."

Wenn Hacker in Firmennetzwerke eindringen, haben sie meist einen Plan. Ralf Kaschow berichtet von Cyber-Kriminellen, die Wirtschaftsspionage betreiben, die Unruhe und Chaos innerhalb eines Unternehmens verbreiten können, die Programme und Daten verschlüsseln und nur gegen ein entsprechendes Lösegeld wieder entschlüsseln oder die sich auf die sogenannte kritische Infrastruktur stürzen: Wasserwerke und Elektrizitätswerke, Atomkraftwerke, Rüstungsbetriebe, Rettungsorganisationen und Bundeswehr.

"Der Mensch ist dabei die größte Schwachstelle", urteilt Falk-Wilhelm Schulz, Geschäftsführer der Stadtwerke Olching über die Gefahren aus dem weltweiten Netz. Passwörter, die einfach zu knacken sind, private Programme, die Mitarbeiter am Arbeitsplatz verwenden oder einfach der schlampige Umgang mit Daten. Bislang ist Schulz in seinem Verantwortungsbereich nichts bekannt, was auf Cyberkriminalität hindeutet. Die Kunden- und Rechnungsdaten seien bestens bei den Stadtwerken Schwäbisch Hall aufgehoben, die Stadtwerke selbst betrieben ja auch kein Kraftwerk und die Blockheizkraftwerke und Fotovoltaikanlagen seien zu klein, als dass sie als kritische Infrastruktur gelten würden. Das Wichtigste aber sei: "Der Angreifer muss unser System kennen. Wir haben kein Windows."

Wie einfach es manchmal sein kann, dass ein Hacker Rechner eines Unternehmens übernimmt, listet Ralf Kaschow auf. Der Diplom-Ingenieur und ehemalige Bundeswehroffizier nennt unter anderem das "Social Engineering", mit dem es Angreifern gelingt, in Netzwerke einzudringen. "Jemanden über die sozialen Netzwerke auszuspionieren, ist leicht." Weil viele Mitarbeiter ihre PCs mit Passwörter sperrten, die die Geburtsdaten enthielten, sei der Blick in ein Facebook-Profil lohnend. Auch eine freundlich-kollegiale E-Mail an einen Systemadministrator, ein neues Passwort zuzuteilen, könne dazu führen, dass ein Moment der Unaufmerksamkeit bei den "Systemern" größeren Schaden verursache. "Im Durchschnitt", sagt Kaschow, "dauert es 200 Tage, bis der Profi-Angriff entdeckt wird." Nicht auszudenken, was in dieser Zeit alles passieren kann.

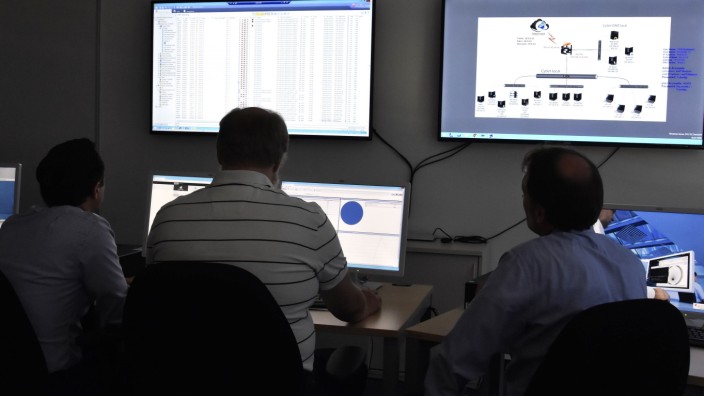

Um Eindringlinge in Firmenrechnern schneller zu entdecken, trainiert die ESG Kunden, zum Beispiel aus der Automobilindustrie, aber auch Bundeswehrangehörige. Acht Ausbildungsplätze stehen zur Verfügung, an denen die IT-Spezialisten an ihren Übungstagen geschult werden. Eine Woche lange lernen sie dabei die Basics der Cyber Defense. Dabei ist die wichtigste Aufgabe der Simulation, dass sie sich so fühlen, wie in ihrem normalen Alltag. Unterstützt von Software soll es ihnen gelingen, Muster zu entdecken, die auf einen Angreifer hindeuten.

Doch was tun, wenn ein Krimineller aus dem Cyberspace schon zugeschlagen hat? "Auf keinen Fall den Stecker ziehen", sagt Kaschow, "dann werden viele Daten gelöscht, und es ist nicht mehr nachvollziehbar, was weg ist und was der Angreifer wollte." In den Szenarien, die in Fürstenfeldbruck durchgespielt werden, gehört unter anderem die Beobachtung des Angreifers. Es sei möglich, falsche Fährten zu legen und den Unbekannten mit unbedeutenden Daten zu füttern, um ihm auf die Spur zu kommen. Denn Spuren dürften nicht verwischt werden, sie seien wichtig für die professionellen Ermittler der Polizei, die eingeschaltet werden sollte.

"Erst überlegen, dann handeln", gibt Kaschow als Motto aus, und das gelte nicht nur für professionelle Anwender. Auch beim PC daheim könne auf Sicherheit geachtet werden. Eine gut eingestellt Firewall sei wichtig, auch Sicherheitstools seien in Ordnung, wenn auch nicht immer fehlerfrei. Antivirenprogramme sieht der IT-Experte kritisch, denn sie hingen hinterher. Erst wenn ein Virus entdeckt worden sei, könne er in den Programmen aktualisiert und damit erst bekämpft werden. "Es werden nur Schwachstellen, die bekannt sind, behoben."