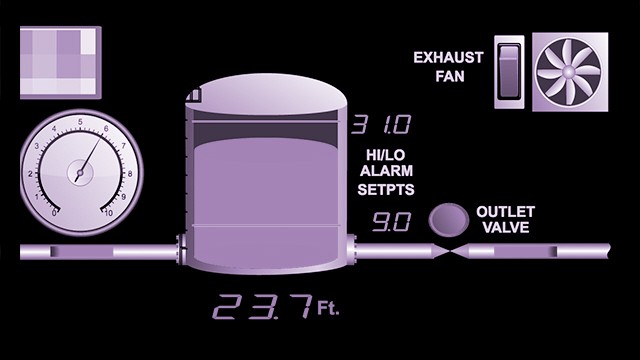

Stefan Zölger, Meister im Bereich Abwasserversorgung, reißt die Augen auf: "Ja, ja, das ist es! Das gibt's doch gar nicht." Sein Chef Alexander Keilreder (beide Namen geändert) sitzt neben ihm und schaut ungläubig auf den Laptop. Dort ist die virtuelle Konsole einer Kläranlage zu sehen, kleine Pfeile visualisieren, wie das Abwasser durch die unterschiedlichen Behälter fließt. Der Wasserstand läst sich ablesen, ebenso mögliche Störmeldungen. "Das ist krass", staunt Keilreder.

Er ist technischer Leiter eines Verbands von Wasser- und Abwasserversorgern in Thüringen. 24 Kläranlagen fallen unter seine Verantwortung. Vor zwei Jahren wurde für jene Anlage, die er nun auf einem fremden Laptop sieht, die Möglichkeit des Fernzugriffs installiert. Der zuständige Elektriker besuchte extra eine Schulung. "Wir wollten durch den Online-Zugriff unsere Arbeit vereinfachen und Arbeitsstunden sparen", erklärt Stefan Zölger. Dass die technischen Oberflächen mit Live-Daten nun offen im Netz erreichbar sind, erschreckt ihn.

Noch eine zweite, kleinere Anlage ist ohne Passworteingabe erreichbar. Für beide Oberflächen sind keine Steuerfunktionen eingerichtet. "Damit Kollegen aus der Ferne nicht einfach etwas ändern oder beim Wischen aus Versehen wo drauf kommen", sagt Keilreder.

Unwissentlich wurden die Anlagen so auch vor möglichen Angreifern geschützt. Beunruhigt sind die beiden Männer dennoch, ebenso wie EES, Hersteller der verwendeten Übertragungstechnik. Ein Vertreter des Unternehmens erklärt: "Es geht auch um Trinkwasser, da geht viel über uns. Besonders im Süden Deutschlands." Mit dem jetzigen Wissen könne er jedenfalls nicht mehr ausschließen, dass sich Anlagen auch von außen steuern lassen. Die Datenverbindung zwischen der Technik der Kläranlage und den Endgeräten der Mitarbeiter hat EES an einen externen Dritten ausgelagert.

Recherchen der SZ zeigen: Außer Abwasseranlagen sind Steuerungen von Swimming Pools, Heiz- und Belüftungssysteme, Pumpen, Klimaanlagen kompletter Einrichtungshäuser und ein vollautomatisiertes Gemeindezentrum frei zugänglich. Für Stefan Zölger ist klar: Seine Anlage in Thüringen braucht ein Passwort. Zwei Tage später ist die Systemkontrolle offline, so wie es sein soll.

Angreifer brauchen Zeit, Geld und detailliertes Wissen

IT-Sicherheitsexperten sagen, dass grundsätzlich auch kritische Infrastruktur wie Kraftwerke und chemische Anlagen durch Hacker-Angriffe massiv beschädigt werden kann. Allerdings müssten die Angreifer sehr viel Aufwand betreiben, um Mensch und Umwelt physisch zu gefährden. Fachleute gehen davon aus, dass praktisch nur Hacker im Staatsauftrag über solche Kapazitäten verfügen. Damit sich ein Angriff spürbar auf Menschen auswirkt, etwa durch einen Stromausfall, sind viele Ressourcen nötig: Zeit, Geld und sehr spezifische Kenntnisse.

Über Steuerungs-Oberflächen, die in Suchmaschinen wie Shodan auftauchen, könnte es möglich sein, auf Systeme zuzugreifen und sie zu steuern. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt Betreibern, den Zugang über das Netz abzusichern - unabhängig davon, ob die Anlagen auch tatsächlich von Fremden gesteuert werden können. "In den Anlagen selbst sind Sicherheitsvorkehrungen, die einen Schaden, insbesondere von Menschen, abhalten sollen", sagt ein Sprecher des BSI. "Diese Vorkehrungen können nicht über die Bedienterminals beeinflusst werden."

Sensoren im Chemiewerk sollen Alarm schlagen

Die Systeme können zum Beispiel durch einen großen roten Knopf gesichert werden, mit dem ein Zuständiger die Anlage manuell abschalten kann. Oder Sensoren, die laufend Messungen durchführen. Werden zugelassene Werte überschritten, fährt die Anlage automatisch herunter. Im Fall eines Chemiewerks können das zum Beispiel Sensoren zum Füllstand oder der Temperatur sein, erklärt das BSI mit.

Der Sicherheitsmechanismus könne unter Umständen die Anlage beschädigen, nicht aber Menschen und Umwelt. Diese Sensoren "sollten nicht über das Internet erreichbar sein", heißt es. Das BSI betont, solche Systeme bis jetzt nicht im Netz gefunden zu haben.

Viele Anlagen sind schlecht auf das Internet vorbereitet

Chris Sistrunk kümmert sich für die IT-Sicherheitsfirma Fireeye um kritische Infrastrukturen. "Kontrollsysteme waren jahrelang nicht ans Netz angebunden. Das passiert nun - und verunsichert die Menschen", sagt er. Die Systeme wurden zu einer Zeit gebaut, als IT-Sicherheit keine Rolle spielte. Dementsprechend schlecht sind sie mitunter geschützt.

Jede kritische Infrastruktur sei individuell aufgesetzt, sagt Sistrunk. Zwar gebe es Ähnlichkeiten im Design, doch die Betreiber nutzten Produkte unterschiedlicher Hersteller und Lieferanten mit jeweils eigener Software. Für einen Angreifer heißt das: Er muss genau wissen, welche Systeme eingesetzt werden und wie man in diesen Systemen Schwachstellen finden kann.

Spezialisierte Suchmaschinen wie Shodan seien Werkzeuge, sagt Sistrunk. Sie könnten von Verteidigern eingesetzt werden, um offene Systemen der eigenen Firma zu entdecken und die Zugänge dann aus dem Netz zu nehmen. Shodan dient aber auch den Angreifern. Sie suchen gezielt nach Herstellern und arbeiten mit den Ergebnissen weiter. Allerdings ist es nicht möglich, nach konkreten Angriffszielen zu suchen, zum Beispiel einem Chemiewerk.

"Es gibt sehr wenig öffentlich bekannte Vorfälle"

Sistrunk sagt, die überwiegende Mehrheit der Hacker-Angriffe richte sich gegen Banken, Kreditkartenfirmen oder Webseiten richte. Dass Kontrollsysteme ins Visier gerieten, sei eher selten. "Es gibt sehr wenig öffentlich bekannte Vorfälle."

Dass Behörden die Gefahr eines Angriffs ernstnehmen, zeigt ein aktueller Fall, den das BSI an das Nationale Cyber-Abwehrzentrum weitergeleitet hat, über das Bundesbehörden wie Verfassungsschutz und Bevölkerungsschutz die Abwehr digitaler Angriffe koordinieren. Über soziale Netzwerke hatte ein anonymer Islamist mitgeteilt, sich gut mit Steuerungsanlagen auszukennen. "Ich kann dir garantieren, dass es Wege gibt, diese Systeme anzugreifen", schrieb er. Er verschickte IP-Adressen mit den zugehörigen Passwörtern. Die Ermittler wurden nervös. Nun prüfen sie, ob er blufft oder die Anlagen wirklich im Fadenkreuz stehen.