Chaos am Flughafen von Kiew, an Supermarktkassen, im Atomkraftwerk Tschernobyl: Weltweit legte eine neue Erpresser-Software am Dienstag Windows-Computersysteme lahm. Ihre Urheber wollen 300 US-Dollar Lösegeld pro Computer, bevor sie ihn wieder freigeben. Bis Mittwochmittag haben Opfer insgesamt knapp 10 000 Dollar gezahlt. Das Programm verbreitet sich rasend schnell.

Was ist Erpresser-Software?

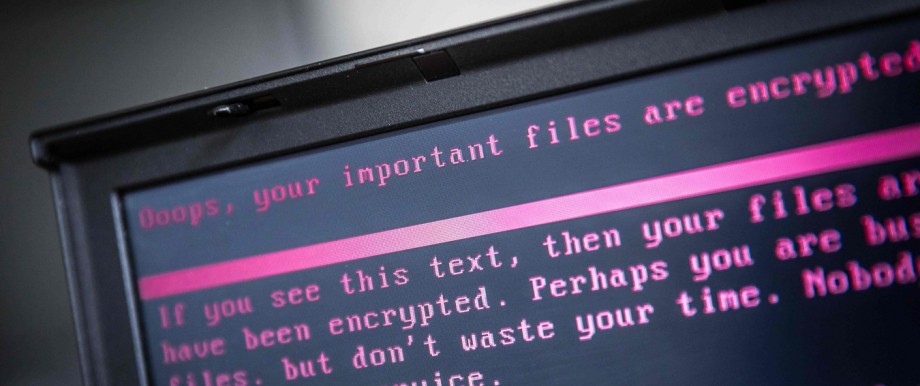

Ransomware nennt man Programme, die das Betriebssystem für seinen Nutzer sperren. Dafür werden entweder einzelne relevante Dateien verschlüsselt oder Teile der Festplatte. Bei der aktuellen Variante, die Fachleute Petna getauft haben, werden die infizierten Rechner binnen einer Stunde zum Neustart gezwungen. Anschließend wird eine Botschaft angezeigt: "Ups, Ihre wichtigen Dateien wurden verschlüsselt. Wenn Sie diesen Text sehen, sind die Dateien nicht länger erreichbar." Die Angreifer verlangen anschließend Lösegeld, um die Dateien wieder freizugeben.

Wer ist betroffen?

Der Schwerpunkt der Petna-Angriffe lag klar auf zwei Staaten. Einer Analyse der IT-Sicherheitsfirma Kaspersky vom Dienstagabend zufolge liegen 60 Prozent der betroffenen Systeme in der Ukraine, 30 Prozent in Russland. Insgesamt geht es Microsoft zufolge um deutlich mehr als 10 000 Computer in 64 Staaten. Zu den Unternehmen, die Erpressungen gemeldet haben, zählen die dänische Reederei Maersk, der russische Ölproduzent Rosneft, der US-Pharmakonzern Merck, die französische Bahngesellschaft SNCF und der US-Lebensmittelkonzern Mondelez ("Milka", "Oreo"). An der Ruine des ukrainischen Katastrophen-Atomkraftwerks Tschernobyl musste die Radioaktivität nach dem Computer-Ausfall manuell gemessen werden. Wichtige technische Systeme der Station funktionierten aber normal.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) erklärte, in Deutschland seien "einige Unternehmen" angegriffen worden, Details nannte die Behörde nicht. Die Metro AG bestätigte der SZ, dass das Unternehmen betroffen ist. Es seien allerdings nur einige Arbeits-PCs in der Ukraine befallen worden, ohne Auswirkungen auf die Kunden in den dortigen Großmärkten, sagte eine Sprecherin. Beim Konsumgüterhersteller Beiersdorf fielen in der Hamburger Zentrale und den weltweiten Niederlassungen IT- und Telefonsysteme aus, bestätigte eine Sprecherin. E-Mails an die Pressestelle kamen nicht mehr durch.

Inzwischen wurden auch betroffene Systeme aus Asien und Nordamerika gemeldet, darunter bei Maersk an Häfen in Indien, New York und New Jersey. Da sich das Programm "seitwärts" durch Netzwerke von Firmen frisst, wenn es diese einmal infiziert hat, könnten diese Fälle darauf zurückgehen, dass sich das Virus innerhalb von global agierenden Unternehmen verbreitet und so auch außerhalb von Osteuropa auftaucht.

Wie verbreitet sich Petna?

IT-Sicherheitsforschern zufolge nutzt die Ransomware mehrere Wege auf die Computer:

- Eine Schwachstelle namens "Eternalblue" im sogenannten SMB-Protokoll, die vom US-Geheimdienst entdeckt wurde. Über SMB wird geregelt, welche Dateien und Verzeichnisse in einem Netzwerk freigegeben werden. Ist Eternalblue erst einmal in einem Netzwerk, wird dieser Weg genutzt, um sich auf weitere Rechner zu verbreiten.

Diese Schwachstelle wurde bereits beim Wannacry-Angriff genutzt, der vor einem Monat weltweit Systeme lahmgelegt hat. "Aber viele Organisationen haben ihre Systeme noch nicht auf den aktuellen Stand gebracht", sagt der IT-Sicherheitsforscher Jake Williams.

- Petna verwendet außerdem mindestens zwei Windows-Funktionen, um sich intern in Netzwerken zu verbreiten. Eine davon heißt PsExec, erklärt Fabian Wosar von der IT-Sicherheitsfirma Emsisoft. "Über diesen Weg können Administratoren Software zentral in einem Netzwerk verteilen, ohne dass sie von PC zu PC laufen müssten." Sei ein Rechner mit Petna infiziert, der über die notwendigen Administratoren-Rechte im Netzwerk verfüge, verbreite sich die Malware von dort aus weiter. Eine zweite betroffene Funktion heißt Windows Management Instrumentation (WMI). Auch hierüber kann sich die Erpresser-Software in einem Netzwerk weiter verbreiten.

Unklar ist, wie sich die Erpresser-Software weltweit verbreiten konnte. Die beschriebenen Wege werden dazu genutzt, sich innerhalb eines Netzwerkes zu verbreiten. Doch da weltweit Rechner infiziert wurden, stellt sich die Frage, wie genau die Erpresser-Software auf die Rechner gelangen konnte. Hier kommt eine ukrainische Firma ins Spiel.

Welche Rolle spielt die Firma MeDoc?

Die IT-Sicherheitsfirmen Cisco, Kaspersky und Eset sowie die Behörde BSI weisen darauf hin, dass die Software-Firma MeDoc für die Verbreitung von Petna verantwortlich sein könnte. Software der Firma wird für die Buchhaltung eingesetzt. Den Sicherheitsforschern zufolge wurde der Update-Prozess von MeDoc gekapert. Das heißt, jeder Firma, die sich die neue Version der Software herunterlud, wurde mit dem Download ein verseuchtes Datenpaket in ihr System geschmuggelt. Das würde erklären, warum die Ukraine besonders betroffen ist, denn das Programm ist dort verbreitet.

Microsoft erklärt in einem Blogpost, seine Analysten könnten beweisen, dass einige der Infektionen von MeDoc ausgegangen seien. Auch die ukrainische Polizei, die sich um Cyberkriminalität kümmert, geht davon aus, dass MeDoc eine Rolle gespielt haben könnte. Die Firma selbst bestreitet, dass ihr Programm für den Angriff ausgenutzt wurde.

Lässt sich der Angriff stoppen?

Beim Wannacry-Angriff im Mai hatten die Angreifer die Software fehlerhaft programmiert. Durch das simple Registrieren einer Webseite, die im Code der Schadsoftware enthalten war, konnte der Angriff gestoppt werden. Ein ähnlich einfach auszunutzender Fehler befindet sich in Petna offenbar nicht. Auch das bloße Patchen der Eternalblue-Schwachstelle reicht nicht aus, also das Aktualisieren der SMB-Software auf den neuesten Stand, da die Schadsoftware sich auf mehreren Wegen verbreitet.

Zwei IT-Sicherheitsforscher haben allerdings noch einen Weg gefunden, mit dem PC-Besitzer verhindern können, dass die Software ausgeführt werden kann. Einer von ihnen ist Amit Serper von der IT-Firma Cybereason. "Ich habe in der Software einen Prozess gefunden, der verhindern sollte, dass die Software zweimal ausgeführt werden kann", sagt er der SZ. Es werde im Windows-Ordner eine Datei mit dem Namen perfc abgelegt. An ihr könne Petna erkennen, ob es bereits zum Einsatz kam. "Wenn man diese Datei erstellt, ist man geschützt", sagt Serper. Das funktioniert aber nur, wenn die Datei vor der Verschlüsselung angelegt wird, der Nutzer sich also aktiv auf einen Angriff vorbereitet. (Die detaillierte Anleitung gibt es hier.)

Sollte der PC schon infiziert sein, sollten Nutzer den Neustart verhindern, sagt IT-Sicherheitsexperte Matthew Hickey. Der Rechner verschlüssele die Dateien erst nach dem Neustart. Stattdessen sollten Nutzer das System per Betriebssystem-CD starten, um die Dateien noch retten zu können.

Wenn Nutzer den Rechner jedoch neugestartet haben, sind die Dateien verschlüsselt - vielleicht unwiederbringlich. Aus diesem Grund empfehlen IT-Sicherheitsforscher regelmäßige Back-ups.

Lohnt es sich, Lösegeld zu zahlen?

Nein. Experten raten davon ab, Geld zu zahlen. Denn es gibt genug Beispiele, in denen Systeme auch verschlüsselt blieben, nachdem das Lösegeld gezahlt worden ist.

Hinzu kommt, dass die Betreiber von Petna eine E-Mail-Adresse des deutschen Anbieters Posteo verwendet haben. Sobald das Lösegeld bezahlt wurde, sollten die Opfer den Zahlungsbeleg an diese Adresse schicken. Doch Posteo hat den Mail-Account gesperrt. Es gibt für Opfer also derzeit keinen Weg, um mit den Angreifern zu kommunizieren, selbst wenn Lösegeld bezahlt würde. An ihre Daten können sie also wohl auch nach Zahlung nicht mehr herankommen.

Wer ist schuld an der Sicherheitslücke?

Der Angriff findet vor dem Hintergrund einer Debatte über Geheimdienste und ihre Verantwortung für die IT-Sicherheit statt. Denn die Sicherheitslücke, die Petna ausnutzt, wurde ursprünglich von der NSA entdeckt. Geheimdienste halten solche Lücken in einigen Fällen geheim, um den Herstellern keine Möglichkeit zu geben, sie zu schließen. So wollen sie die Lücken für Spionage oder Sabotage ausnutzen. Im Fall von Eternalblue verlor die NSA aber die Kontrolle. Unbekannte hackten eine Gruppe, die zur NSA gehören soll, und veröffentlichten Informationen über die Sicherheitslücke. Seitdem können auch Kriminelle diese komplexen Angriffe durchführen, wie schon im Fall Wannacry geschehen. Die amerikanische Bürgerrechtsorganisation ACLU wirft der US-Regierung vor, jeden Bürger zu gefährden, weil sie sich auf offensive IT-Kapazitäten konzentriere und diese geheimhalte, statt ihr Wissen defensiv einzusetzen und bei der Verteidigung von Systemen mitzuhelfen.

Dennoch ist es etwas zu einfach, die Verantwortung nur bei den US-Spionen zu suchen. Schließlich haben sie die Schwachstelle nicht eingebaut, sondern lediglich entdeckt. Und Unternehmen mit über die Jahre für ihre eigenen Zwecke optimierten Systemen tun sich oft schwer, neue Versionen von Betriebssystemen aufzuspielen, die sie gegen moderne Schadsoftware sichern. Sie schieben diese wichtigen Sicherheitsmaßnahmen aus Zeit- und Kostengründen oft auf.