Das Versprechen für mehr Sicherheit steckt in einem silbernen USB-Stick. Darauf sind keine Fotos oder Dokumente gespeichert, sondern ein Betriebssystem. Das Programm namens Tails ersetzt gängige Betriebssysteme wie Windows oder Mac OS. Der Computer kann vom Stick aus hochgefahren und benutzt werden.

Tails hat vor allem ein Ziel: Das System will seinen Nutzern so viel Anonymität wie möglich verschaffen. Es ist eine Art digitale Tarnkappe für den Rechner. Die wichtigsten Features sind:

- Tails schickt Daten aus E-Mails, Chats oder dem Browser über das Tor-Netzwerk mit mehreren Zwischenstationen ins Internet. So verbirgt es den Standort der Nutzer.

- Das Betriebssystem speichert keine Daten auf der Festplatte. Es nutzt lediglich den Arbeitsspeicher.

- Sobald der Computer heruntergefahren wird, werden die Daten wieder gelöscht. "Tails sollte auf deinem Rechner keine Spuren hinterlassen", sagt ein Mitwirkender des Projekts, der anonym bleiben möchte.

Der ganze Computer soll sicherer werden

Betriebssysteme wie Tails wollen nicht nur ein einzelnes Programm - etwa einen Internetbrowser - besser schützen, sondern Computer insgesamt widerstandsfähiger gegen Angriffe machen. Die Maschine soll zur Hochsicherheitszone werden.

Reguläre Rechner bieten Hackern viele Angriffspunkte. Immer wieder tauchen Sicherheitslücken in weit verbreiteter Software auf. Kriminelle nutzen solche Lücken, um Schadsoftware zu verbreiten. So können sie Bankdaten stehlen oder Geld von Nutzern erpressen.

Ein digitaler Schutzschild ist also verlockend. Dafür nehmen die Programmierer der spezialisierten Betriebssysteme einigen Aufwand auf sich. Sie verzichten auf kommerzielle Software, weil sie Schwachstellen oder mutwillig eingebaute Hintertüren fürchten. Stattdessen setzen sie auf Verschlüsselung, Anonymisierung und Abschirmung.

Nicht ganz einfach zu verstehen: das "Boot Menu" in Tails.

(Foto: tails.boum.org)Die bekanntesten Nutzer von Tails sind die Journalisten und Aktivisten rund um NSA-Whistleblower Edward Snowden, die den Erfolg ihres Vorhabens auch solchen Verschlüsselungsprogrammen zuschreiben.

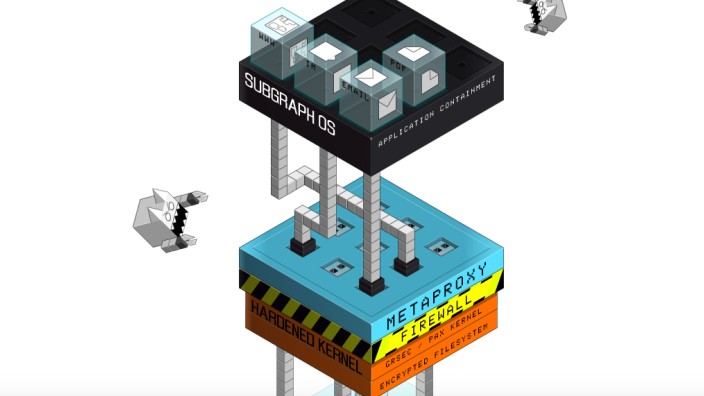

Subgraph soll Einbrecher im Sandkasten gefangen halten

Während Tails die Identität seiner Nutzer verbergen will, soll das neue System Subgraph vor allem gegen gezielte Angriffe von Hackern schützen. "Wir wollen es Angreifen richtig schwer machen", sagt Subgraph-Mitgründer David Mirza Ahmad. Er stellte am Wochenende eine erste öffentliche Testversion von Subgraph auf dem Logan Symposium in Berlin vor, einem Treffen von Verschlüsselungs-Experten und Journalisten.

Subgraph will durch Abschirmung eine gängige Angriffstechnik abwehren. Normalerweise finden Eindringlinge eine Schwachstelle und arbeiten sich von dort weiter durch den Rechner vor, ähnlich wie ein Einbrecher, der ein Fenster aufstemmt und dann die ganze Wohnung durchwühlt.

Bei Subgraph bekommt jedes Programm einen eigenen Bereich, genannt "Sandbox" - Sandkasten. E-Mails, Bilder und Textverarbeitung sind voneinander getrennt. "Wenn dein Mailprogramm gehackt wird, kann ein Angreifer nur diesen Teil des Systems sehen", sagt Ahmad. Das würde Phishing-Angriffe mit verseuchten Mailanhängen stoppen, sagen die Programmierer.

Eine weitere Besonderheit: Subgraph prüft, auf welche Funktionen im System einzelne Programme zugreifen wollen. Unnötige Zugriffe werden unterbunden. Die Entwickler untersagten als erstes dem eingebauten Taschenrechner, sich mit dem Internet zu verbinden. Der rief nämlich im Hintergrund Währungskurse für Umrechnungen ab. Das ist zwar praktisch, schwächt aber die Sicherheit. Jetzt bleibt der Taschenrechner offline.

"Das könnte auf deinem Rechner nicht funktionieren, also viel Glück!"

Doch mehr Sicherheit gibt es nicht ohne Unannehmlichkeiten. Die erste Hürde bei Tails ist, das System überhaupt zum Laufen zu bekommen. Tails wird aus dem Internet heruntergeladen und auf einem USB-Stick oder einer DVD gespeichert. Dann muss der Computer über diesen Datenträger gestartet werden. Das läuft im Selbstversuch eher holprig. Bevor Tails über den silbernen USB-Stick startet, sind drei Versuche mit zwei anderen Datenträgern gescheitert.

Dass es überhaupt funktioniert, ist den Helfern der Berliner Cryptoparty zu verdanken. Auf diesen regelmäßigen Treffen erklären sie verschiedene Verschlüsselungsprogramme, sie kennen die Hürden nur zu gut. In der offiziellen Anleitung tauchen immer wieder so fröhliche wie entmutigende Hinweise auf: "Das könnte auf deinem Rechner nicht funktionieren, also viel Glück!"

"Wie einfach machen wir es den Nutzern? Das ist eine offene Frage", sagt ein Entwickler, der an Tails mitwirkt. Er will seinen Namen nicht öffentlich nennen. Tails sei ein gemeinschaftliches Projekt, für das er nicht alleine sprechen wolle. "Wir haben versucht, Tails so nutzerfreundlich wie möglich zu machen", sagt er. Das Betriebssystem habe beispielsweise seine Anleitung überarbeitet, um sie auch für weniger Technikaffine verständlicher zu machen. Denn was bringen sichere Systeme, wenn sie kaum jemand benutzen kann?

Auch Subgraph hat das Problem erkannt. "Nutzerfreundlichkeit ist genauso wichtig wie Sicherheit", sagt Subgraph-Mitgründer Ahmad. Sein Betriebssystem baut auf der Linux-Variante Debian auf. Wer sich mit Linux auskennt, für den sollte das System kein Problem sein, sagt einer der am Projekt Beteiligten. Allerdings trifft das nicht unbedingt auf eine breite Masse Menschen außerhalb der Programmierer-Szene zu.

Wer seinen Computer sicherer machen will, muss dafür einige Hürden in Kauf nehmen. Bis die niedriger sind, wenden sich die Sicherheitssysteme vor allem an Aktivisten in repressiven Staaten oder Journalisten, die nach brisanten Informationen suchen. An Menschen, die sich am Computer in ernsthafte Gefahr bringen könnten.